Retroscena

Indagando le digitec phishing mail

di Dominik Bärlocher

L’email con lo script malefico inviato dai Phisher è stata analizzata. In questo articolo non solo ti riveleremo la sua funzione ti spiegheremo anche come sbarazzarti di questo parassita.

Quando siamo stati informati del fatto che stavano circolando phishing mail con digitec come intestatario, abbiamo subito avvisato i nostri utenti e ci siamo messi alla ricerca di indizi.

Questo weekend, anziché stare spaparanzati sul divano, Christian Margadant – Head of Technics presso Digitec Galaxus AG – ed il suo team, hanno decriptato e analizzato il codice malefico. “Siamo alquanto sicuri di sapere cosa volesse fare il codice malefico sui computer”, afferma.

Margadant ha analizzato il codice malefico con molta cautela. Infatti, se inavvertitamente avesse fatto partire il codice, ci sarebbero state conseguenze molto gravi per l’intera rete Digitec Galaxus AG. Quando si analizza qualcosa di questo tipo, bisogna innanzi tutto considerare il peggio: dati cancellati, documenti criptati e altro. “Ho esaminato il codice con un notebook che non era collegato né ad internet né alla rete”, afferma. Nel portatile, inoltre – diversamente che nella maggior parte dei computer dei nostri clienti – non vi erano salvati dati personali che sarebbe stato peccato perdere. “Nel peggiore dei casi, avrei ripristinato il notebook e avrei così risolto il problema del malware.”

Il notebook isolato non è però stato utilizzato così a lungo. Margadant ha capito subito che se si metteva solamente a decriptare il codice senza uscire da un contesto sicuro e isolato, il suo computer sarebbe stato al sicuro. E per farlo non ha utilizzato degli strumenti particolari: “Firefox, Developer Console, alcune pagine web e basta. La cosa importante è che il codice malefico da analizzare venga salvato in un documento che non possa venire aperto per sbaglio. Dunque non come documento JavaScript, ma come normale documento di testo”.

Il codice malefico spedito con le mail segue uno schema molto semplice. Come piattaforma iniziale viene utilizzato un documento word, ciò significa che il codice sale a bordo con questo mezzo, prima di far partire funzioni complesse. Questa seconda parte più complessa è criptata, ma può essere semplicemente decriptata. “Da qualche parte nel codice si trova una funzione che rivela tutti i caratteri utilizzati e necessari per la decodificazione”, dichiara Margadant, “appena la trovo, la posso utilizzare contro il malware e posso dunque decriptare il codice.”

Nella prima fase di decodificazione Margadant ha avuto fortuna. Non solo ha trovato altri blocchi criptati, ha beccato anche pezzi di testo in chiaro, che ha potuto leggere. Ancor meglio: “Il codice è molto ben commentato. Così ho semplicemente letto ciò che fa la parte non criptata.” E questo indica chiaramente che non si tratta di un lavoro di un professionista. Infatti, i commenti aiutano un cosiddetto Script Kiddie (qualcuno che utilizza software prefabbricati) a compilare e adeguare autonomamente il codice. Tuttavia, gli altri pezzi criptati del codice denotano un intervento più professionale.

Ora, visto che il codice è stato interamente decriptato, possiamo dirvi cosa faccia esattamente il malware.

Prima la buona notiza: i tuoi dati non vengono né cancellati né criptati. Poi la cattiva: il tuo denaro non è più al sicuro. Ora ti spiego una cosa alla volta.

In una prima fase il malware prepara il terreno per operazioni più complesse.

Questo non è intrinsecamente dannoso, ma offre un terreno maledettamente fertile per altri malware. Saranno soprattutto i certificati ad avere un grosso peso nelle fasi successive.

In una seconda fase vengono effettuati dei download. Nessuno dei programmi scaricati è in sé un malware o, in parole povere, cattivo. Al contrario. In alcune parti del mondo essi sono fondamentali per la sopravvivenza digitale.

Il malware fa così partire TorBrowser e Proxifier. Per tenerli costantemente in funzione dietro le quinte, li definisce Scheduled Task (processi pianificati). Naturalmente, questi processi di sottofondo vengono mascherati.

Ora ti mostro innanzi tutto cosa fa esattamente il software. Proxifier viene munito di un profilo e inoltra richieste di determinate pagine web a un route controllato da terze parti. Ecco le pagine web:

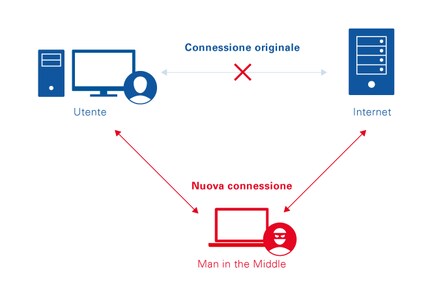

Da questa lista di banche possiamo dedurre che i Phisher vogliano colpire clienti bancari svizzeri e austriaci. Ciò significa che gli aggressori sanno esattamente chi vogliono affrontare. Questo script poteva essere divulgato solo in Svizzera e in Ausrtria, poiché sarebbe totalmente inefficace per i clienti bancari di altri paesi. Ma ai clienti bancari svizzeri e austriaci succede questo: quando accedete al vostro sistema E-Banking, qualcun altro può leggere i vostri trasferimenti. Si tratta dunque di un classico attacco Man in the Middle.

In un attacco Man in the Middle la comunicazione tra user e host viene inoltrata a una terza parte, che legge tutto.

Visto che Christian Margadant ed il suo team non hanno accesso alle pagine sul Dart Net, il nostro Head of Technics conclude con queste due possibilità:

La soluzione più semplice e accurata per liberare il tuo sistema dal malware è quella di riavviare completamente il tuo programma Windows. È la stessa conclusione a cui è arrivato anche il nostro utente Deville_TGR nel nostro precedente articolo.

Vuol dire installare nuovamente l’OS?

Esattamente. Anche se ciò non è sempre possibile o voluto, e spesso non è neanche consigliato. Nel caso in cui tu non voglia o non possa installare nuovamente il tuo Windows, a parte il primo consiglio che ti dato nel primo articolo, ti possiamo suggerire anche quanto segue:

Questo metodo contiene la minaccia ma lascia delle tracce.

Christian Margadant ha fatto partire lo script in condizioni controllate e può dire in tutta sicurezza che si tratta di un attacco Man in the Middle. E non è tutto: lo script è identico a quello del file inviato da un mittente che si spaccia di essere delle FFS, ma che in realtà viene mandato da sbbclient@sbb.rs v.

Gli utenti di Windows 10 hanno fortuna. Il più nuovo sistema operativo Microsofts riconosce il file JavaScript che vuole far partire l’intero codice malefico – secondo le definizioni di in Windows Defender v1.231.1459.0 dell’8.11.2016/10:24 – come dannoso e gli impedisce l’esecuzione. Anche le voci di registro non vengono create e i certificati vengono installati solo dopo aver ricevuto conferma da parte dell’utente.

Giornalista. Autore. Hacker. Sono un contastorie e mi piace scovare segreti, tabù, limiti e documentare il mondo, scrivendo nero su bianco. Non perché sappia farlo, ma perché non so fare altro.

Curiosità dal mondo dei prodotti, uno sguardo dietro le quinte dei produttori e ritratti di persone interessanti.

Visualizza tutti