Hintergrund

Das Darknet: Ein wichtiges Instrument für die Freiheit

von Dominik Bärlocher

Ein Angriff auf digitec.ch hat zwar keinen Schaden angerichtet, zeigt aber auf, dass Engineers auch ohne finanziellen Schaden stets gegen Hacker kämpfen. Engineer István Flach erzählt vom Angriff von vergangener Woche.

«Ich habe sowas noch nie gemacht», sagt István Flach. Der junge Mann mit ungarischen Wurzeln ist in der laufenden Woche auf Hackerjagd. Denn am vergangenen Wochenende haben die Alarmsysteme digitecs und Galaxus Alarm geschlagen. István untersucht den Incident und versucht, die Schuldigen auszumachen. Klar hat er schon Breaches oder versuchte Breaches untersucht, aber noch nie konnte er einem Angriff so weit und so lange nachgehen. So eine Untersuchung beginnt mit einer kritischen Frage: Wie schlimm hat es uns getroffen?

István kann schnell aufatmen. Nach nur wenigen Stunden kann er mit ziemlicher Sicherheit sagen, was der Angriff erreichen sollte. «Die Kreditkartendaten unserer Kunden sind nicht betroffen und wir haben keine Anzeichen auf finanziellen Schaden oder Datendiebstahl», sagt er. Sein elfköpfiges Team kann sich etwas entspannen und die Alarmstufe wird zurückgestuft.

Warum ist István am Fall dran? «Ich bin stark an IT Security interessiert», sagt er fast beiläufig, spricht aber mit Leidenschaft und Wissen über Breaches, Countermeasures und seine Spurensuche. Sein privates wie auch professionelles Interesse hat dazu geführt, dass er vom Engineering den Auftrag erhalten hat, den Angriff zu untersuchen. Sein Report des Incidents – so nennt die Industrie einen Angriff – ist detailliert und kurz. Das ist selten so, denn meist sind Incident Reports mehrere Dutzend Seiten lang und voller Geschwurbel. Istváns Report sagt das Wesentliche aus, dient als weit mehr als ein Management Summary und zeigt auf, was die Hacker wollten.

Die Logs zeigen auf, dass der Angriff am vergangenen Freitag, 12. Oktober 2018, um 15:58 Uhr Ortszeit begonnen hat. Er hat bis am Samstag um 10:03 Uhr angedauert.

«Das machen die immer so. Die wollen nicht, dass viele Leute im Büro sind, die per Zufall den Angriff entdecken können», sagt er.

Den Angriff hätte er aber gar nicht bemerkt. Sie haben pro Sekunde 40 Requests auf die Seiten losgelassen. Wenn so etwas passiert, dann greifen automatische Systeme und blockieren die Login-Versuche. Von den 2 185 717 Loginversuchen sind lediglich 763 564 von Servern digitecs geprüft worden. Die restlichen 1 422 063 Attempts wurden von Schutzmassnahmen, die vor den Servern stehen, blockiert. Auf Galaxus wurden in dieser Zeit 2090 fehlerhafte Logins verzeichnet, was in etwa der normalen Rate an «Mist, jetzt habe ich mein Passwort falsch eingegeben» entspricht. Am Ende haben unsere Server den Angreifern gesagt, dass 48 267 durchprobierte Accounts tatsächlich in unserem System existieren. Passwörter sind aber nicht abgeflossen. Geknackt haben die Hacker nach aktuellem Kenntnisstand nichts. Für dich als User besteht also kein direkter Handlungsbedarf.

István hat also siebenhundertsechzigtausend Datensätze, die er analysieren muss. Das dauert. Das ist nervenaufreibend. Denn was, wenn der Datensatz, den er sich gerade anschaut, der Schlüssel ist? Was, wenn er den kritischen Hinweis auf Schaden, Angreifer oder Zweck der Attacke enthält?

«Wir wissen zwar, dass etwas passiert ist, aber nicht den Zweck der Attacke», sagt der Engineer im weissen Poloshirt. Er wirkt nachdenklich, so, als ob er nach wie vor über den Sinn und Zweck der Attacke rätselt. Denn absolut sicher kann er sich nicht sein. Aber er kann mit einem gewissen Grad an Sicherheit sagen, dass es sich um ein Problem handelt, dass global für Bauchweh sorgt und nicht nur digitec plagt.

«Credential Stuffing», sagt István und seufzt. Als ihm diese Erkenntnis kommt, weiss er, dass er einen Berg an Arbeit vor sich hat. Denn es wird schwierig den Sinn und Zweck der Attacke festzustellen.

Das Open Web Application Security Project (OWASP) definiert Credential Stuffing als das automatisierte Durchprobieren von Benutzernamen und Passwörtern. Diese gehen eine Datenbank durch, die in einem anderen Hack entwendet wurde.

Ein Angriff kann so aussehen: Die Hacker haben eine Datenbank eines anderen Hacks zur Hand. Sagen wir, sie haben http://example.org geknackt und dort 13 Millionen Datensätze mit Benutzernamen und Passwörtern im Klartext erhalten. Aus diesen Daten lässt sich Kapital schlagen.

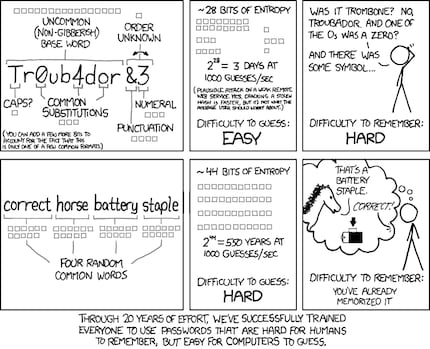

Derweil hast du für einige Websites dasselbe Passwort, sagen wir mal «LiviaRisottoHasenbaerli», und denselben Benutzernamen, «thomas.mueller@mail.tld», verwendet. Das Passwort an sich ist übrigens sicherer als ein Passwort wie «QDXMam9Y»

«Egal, wie sicher dein Passwort ist, wenn du es für mehrere Sites verwendest, gehst du ein Risiko ein», sagt István. Er empfiehlt deshalb dringend, dass du auf jeder Seite ein anderes Passwort verwenden sollst.

Gegen Credential Stuffing gibt es kaum Gegenmassnahmen, da die Angreifer die exakt selben Mechanismen nutzen wie legitime Nutzer. Dennoch, Engineers an der Hardturmstrasse in den digitec Offices arbeiten daran, genau wie auch tausende andere Engineers rund um den Globus. Das Problem ist, dass ein Login nach wie vor bequem sein muss, aber trotzdem so sicher wie nur irgendwie möglich.

István kommt dem Sinn und Zweck des Angriffs auf die Schliche. Eine Woche nach dem Angriff und der Feststellung, dass keine akute Gefahr für dich als Kunde oder digitec als Unternehmen besteht, hat er zwei Theorien.

Der Angriff ist ein Diebstahl. Die Hacker wollen an Download Codes von Games und Software rankommen und die dann auf dem Schwarzmarkt des Darknet weiterverkaufen.

Das geht global. Die Hacker müssen also nicht in der Schweiz sitzen und Schweizer Games in der Schweiz zocken. Einen Code kannst du auf der Site des Game-Herstellers einlösen und das Game gratis und scheinbar legal runterladen. Denn der Hersteller validiert die Gutschein-Codes selten, da diese zufällig generiert worden sind. Am Ende hätte digitec und ein Kunde pro Code den Schaden und irgendwer zockt irgendwo ein Game auf deine Kosten.

Der Engineer kann aber mit Sicherheit sagen, dass der Angriff fehlgeschlagen ist, sollte das der Zweck der Attacke gewesen sein.

Die zweite Theorie ist im Moment jene, an die István am ehesten glaubt und deren Spur er aktuell verfolgt. Die Hacker wollten gar nichts stehlen, sondern Daten validieren. Denn je mehr valide Datensätze eine gestohlene Datenbank enthält, desto wertvoller ist sie für die Hacker, die tatsächlich Schaden anrichten wollen.

Das geht so: Eine Bande Hacker hat die Datenbank von http://example.org entwendet. 13 Millionen Datensätze. Bevor die Datenbank auf den offenen Markt kommt, muss etwas Gras über den Hack wachsen. In dieser Zeit werden User von Example.org darauf hingewiesen, dass sie ihr Passwort ändern sollen. Einige tun das, einige nicht. Wenn es dann an den Verkauf der Datenbank geht, läuft das ganz normal ab: «Zu verkaufen: Datenbank mit 10 Millionen validen Datensätzen» kostet mehr und ist gefragter als «Datenbank mit 8 Millionen validen Datensätzen». Dazu aber müssen die Daten überprüft werden.

Daher filtern die Hacker ihre Daten. Daher suchen sie sich eine Site, die von vielen genutzt wird. In unserem Beispiel soll das https://bispiel.ch sein, eine Schweizer Site mit einer Million Nutzern. Die Datenbank von example.org wird also gefiltert. Alle Datensätze, die in ihren Adressdaten das Land «Schweiz» angegeben haben oder deren E-Mail-Adresse auf .ch endet, werden in eine separate Datenbank kopiert und diese wird dann auf bispiel.ch losgelassen. Wenn thomas.mueller@mail.tld auch auf bispiel.ch registriert ist und dort auch das Passwort LiviaRisottoHasenbaerli verwendet hat, wird der Account als gültig verkauft.

Zu einer vollständigen Untersuchung und der Meldung an die [Melde- und Analysestelle Informationssicherung MELANI) geht István einer Frage nach: Wer steckt hinter dem Angriff?

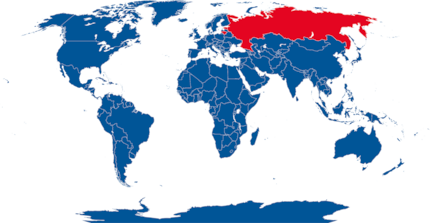

Schnell wird klar, dass die Hacker nicht gerade dumm sind. Natürlich verwenden sie Proxies, also Server, die den wahren Ursprung des Angriffes verschleiern. Dazu wird keine IP mehr als 14 mal während dem Angriff verwendet.

«Die üblichen Verdächtigen sind natürlich dabei», sagt István und schmunzelt.

Sein Report zeigt, die Top drei IP Ranges:

Die Spur verliert sich da, denn diese Länder nehmen es mit der IT Security auf Gesetzesebene nicht so genau und Russland betreibt laut so ziemlich jeden Geheimdienst dieses Planeten – mit Ausnahme des russischen FSB – gar seine eigene «Cyber Armee» in der Staatshacker im Auftrag der Regierung ihre Fähigkeiten zu politischen Zwecken einsetzen.

Zu jeder guten Incident Response gehören Gegenmassnahmen. Absolute Sicherheit gibt es zwar nicht, aber István und die Engineers in Zürich können sicherstellen, dass sich der Angriff in dieser Form nicht wiederholen kann. Denn den Angreifern ist etwas gelungen, das nur schwierig hinzukriegen ist: Sie haben ReCaptcha geschlagen. Entweder haben sie es hingekriegt, das Rätsel maschinell zu lösen, oder eine Schwachstelle in der Implementierung des Mechanismus ausgenutzt und ihn so umgangen. Da laufen die Ermittlungen noch.

«Das sagt mir vor allem eines: Unser aktuelles Login-System hat Schwächen», sagt István.

Es gebe nun zwei Möglichkeiten. Entweder die Engineers machen den Login komplexer und für dich als Nutzer lästiger, oder sie überholen ihn ganz. István hat bereits eine erste Idee, die auch schon angenommen worden ist: Der Login wird gesplittet. Das heisst, dass du künftig – wann genau ist noch unklar – auf einer Seite deinen Benutzernamen eingeben musst, auf einer nächsten dann dein Passwort. Der Engineer schweift kurz ab: Dieser Mechanismus ist nicht mit einer Two-Factor Authentication zu verwechseln. Diese kannst du in deinem Profil aktivieren und so schützt du deinen Account noch besser.

«Stell dir das so vor wie bei Google», sagt István.

Die Planung für dieses neue Login beginnt. An vorderster Front dabei: István Flach, Engineer aus Ungarn.

Das Team um István hat die Ermittlungen am Angriff nicht abgeschlossen. Daher ist bereits jetzt ein Update fällig. Die Nachforschungen am Wochenende und am Montagmorgen ergeben Folgendes:

Die Ermittlungen werden noch etwas andauern, neigen sich aber dem Ende zu. Der aktuelle, und wohl letzte, Stand ist, dass da ein Angriffsversuch war, aber nichts passiert ist.

Journalist. Autor. Hacker. Ich bin Geschichtenerzähler und suche Grenzen, Geheimnisse und Tabus. Ich dokumentiere die Welt, schwarz auf weiss. Nicht, weil ich kann, sondern weil ich nicht anders kann.

Neuigkeiten zu Features im Shop, Infos aus dem Marketing oder der Logistik und vieles mehr.

Alle anzeigen