Hintergrund

Auf der Spur der digitec Phishing Mails

von Dominik Bärlocher

Das E-Mail mit dem Schadscript, das von Phishern verschickt worden ist, ist analysiert. Wir erklären die Funktion und wie du den Schädling wieder loswirst.

Nachdem wir Bericht erhalten haben, dass Phishing-Mails mit dem Absender digitec unterwegs sind, haben wir unsere User gewarnt und uns auf Spurensuche begeben.

Während andere sich übers Wochenende auf dem Sofa ausgeruht haben, hat das Team von Christian Margadant, Head of Technics bei Digitec Galaxus AG, den Schadcode entschlüsselt und analysiert. «Wir können mit ziemlicher Sicherheit sagen, was der Schadcode mit den Computern anstellen will», sagt er.

Bei der Analyse der Schadsoftware hat Margadant grösste Vorsicht walten lassen. Denn wenn er versehentlich den Code ausführt, dann könnte das schlimme Auswirkungen auf das gesamte Netzwerk der Digitec Galaxus AG haben. Zu Beginn einer Analyse muss immer mit dem schlimmsten gerechnet werden: gelöschte Daten, verschlüsselte Dateien und anderes. «Ich habe den Code auf einem Laptop angesehen, der nicht mit dem Internet oder dem Netzwerk verbunden war», sagt er. Auch seien auf dem Laptop keine persönlichen Daten gespeichert, um die es schade wäre, wenn sie weg wären – anders als bei vielen Computern unserer Kunden. «Im schlimmsten Falle hätte ich den Laptop einfach wieder neu aufgesetzt und das Problem der Malware wäre damit behoben.»

Lange hat er den isolierten Laptop aber nicht gebraucht. Schnell wurde ihm klar, dass sein Computer sicher ist, so lange er den Code nur entschlüsselt, aber nie ausserhalb eines sicheren und isolierten Kontexts ausführt. Besondere Tools hat er dazu nicht verwendet: «Firefox, Developer Console, einige Websites und das war’s auch schon. Wichtig ist einfach, dass der Schadcode zur Untersuchung in einer Datei gespeichert wird, die nicht versehentlich ausgeführt werden kann. Also nicht als JavaScript-Datei, sondern als normale Textdatei.»

Der Schadcode, der mit den Mails verschickt worden ist, folgt einem einfachen Schema. Da als Startplattform eine Worddatei verwendet wird, muss der Code einfach einsteigen, bevor er komplexe Funktionen ausführt. Dieser komplexere Part ist verschlüsselt, kann aber einfach entschlüsselt werden. «Irgendwo im Code ist eine Funktion untergebracht, die der Decodierung alle benutzten Zeichen übergibt», sagt Margadant, «sobald diese gefunden ist, kann ich sie gegen die Malware verwenden und so den Code entschlüsseln.»

Margadant hat in der ersten Stufe der Entschlüsselung Glück. Er findet nicht nur weitere verschlüsselte Blöcke, sondern auch Klartext-Teile, die er lesen kann. Noch besser: «Der Code ist gut durchkommentiert, also kann ich einfach nachlesen, was der unverschlüsselte Part macht.» Das sei ein Hinweis darauf, dass kein Profi am Werk war, da die Kommentierung es einem sogenannten Script Kiddie (jemand, der vorgefertigte Software benutzt) einfach macht, den Code selbst zu kompilieren und anzupassen. Die weiteren verschlüsselten Teile des Codes lassen aber auf professionelleres Vorgehen schliessen.

Nun, da der ganze Code entschlüsselt ist, können wir euch sagen, was die Malware denn genau macht.

Die gute Nachricht zuerst: Deine Daten werden weder gelöscht noch verschlüsselt. Die Schlechte: Dein Geld ist nicht mehr sicher. Aber eins nach dem anderen.

In einem ersten Schritt bereitet die Malware den Boden für komplexere Operationen.

Dies an und für sich ist noch nicht schädlich, bietet aber fruchtbaren Boden für weitere Malware. Vor allem die Zertifikate werden im späteren Verlauf der Operationen wichtig.

Im zweiten Schritt werden Downloads ausgeführt. Keine der heruntergeladenen Programme sind an und für sich Malware oder böse. Im Gegenteil. In einigen Teilen der Welt gehören sie zum digitalen Überleben.

Dann startet die Malware den TorBrowser und Proxifier. Damit diese im Hintergrund immer mitlaufen, werden sie als Scheduled Task aufgerufen. Diese Hintergrundprozesse werden getarnt.

Hier zeigt sich zum ersten Mal, was die Software wirklich tut. Denn Proxifier wird mit einem Profil versehen. Es leitet Anfragen an bestimmte Websites über eine von Dritten kontrollierte Route weiter. Diese sind:

Dieser Liste von Banken können wir entnehmen, dass der Angriff nur Bankkunden aus der Schweiz und Österreich gilt. Das bedeutet, dass die Angreifer genau wissen, auf wen sie losgehen. Dieses Script dürfte nur in der Schweiz und in Österreich verbreitet werden, weil es für Bankkunden anderer Länder komplett wirkungslos ist. Für Bankkunden in der Schweiz und Österreich aber passiert folgendes: Wenn ihr auf euer E-Banking-System zugreifen wollt, wird der Traffic mitgelesen. Es handelt sich also um eine herkömmliche Man-in-the-Middle-Attacke.

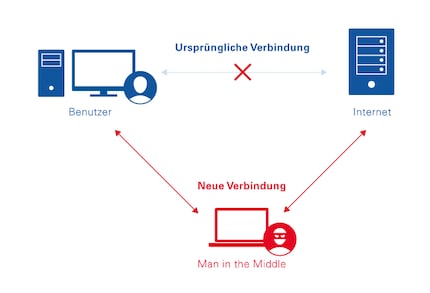

In einer Man-in-the-Middle-Attacke wird der Traffic vom User zum Host über eine Dritte Stelle weitergeleitet. Dort wird sie mitgelesen.

Da Christian Margadant und sein Team aber nicht auf die Seiten im Dark Net zugreifen können, schliesst der Head of Technics auf eine von zwei Möglichkeiten:

Die einfachste und mit Abstand gründlichste Lösung, dein System von der Malware zu befreien ist, dein Windows komplett neu aufzusetzen. Dies hat auch User Deville_TGR im vorherigen Artikel richtig erkannt.

Also OS neu aufsetzen?

Genau. Doch das ist nicht immer möglich oder gewünscht, wenn auch empfohlen. Für den Fall, dass du dein Windows nicht neu aufsetzen kannst oder willst, dann gelten folgende Ratschläge, nebst dem ersten Ratschlag, den wir im ersten Artikel erwähnt haben.

Diese Methode schränkt die Bedrohung ein, hinterlässt aber Spuren.

Christian Margadant hat unter kontrollierten Bedingungen das Script ausgeführt. Er kann nun mit Sicherheit sagen, dass es sich um eine Man-in-the-Middle-Attacke handelt. Und: Das Script ist identisch mit einer Datei, die von einem Absender verschickt wird, der vorgibt, die SBB zu sein, aber vom Absender sbbclient@sbb.rs versendet wird.

Windows-10-User haben Glück. Microsofts neuestes Betriebssystem erkennt die JavaScript-Datei, die den ganzen Schadcode ausführen will mindestens ab den Definitionen in Windows Defender v1.231.1459.0 vom 08.11.2016/10:24 als böse und verhindert die Ausführung. Registry-Einträge werden auch nicht gemacht und Zertifikate werden erst nach Bestätigung durch den User installiert.

Journalist. Autor. Hacker. Ich bin Geschichtenerzähler und suche Grenzen, Geheimnisse und Tabus. Ich dokumentiere die Welt, schwarz auf weiss. Nicht, weil ich kann, sondern weil ich nicht anders kann.

Interessantes aus der Welt der Produkte, Blicke hinter die Kulissen von Herstellern und Portraits von interessanten Menschen.

Alle anzeigen